파이어아이(FireEye)가 APT33이 엔지니어링 업계 내 일련의 침입 및 침입 시도의 배후일 가능성을 공개했다.

공개된 보고는 이 활동이 최근 있었던 파괴적인 공격들과 관련이 있을 수 있음을 나타내고 있다. 파이어아이의 매니지드 방어(Managed Defense)는 파이어아이 당사가 APT33과 관련이 있다고 평가한 수많은 침입을 대응 및 방지해 왔다.

해당 공격자는 누구나 사용 가능한 공개된 툴을 침입 초기 단계에 활용하지만 파이어아이가 관측한 바에 의하면 파이어아이의 탐지를 우회하기 위해 나중 단계에서는 맞춤형 임플란트(implant)를 사용하는 것으로 나타났다.

지난 2017년 9월20일 파이어아이는 에너지와 항공우주산업을 대상으로 한 스피어피싱 활동을 상세히 기술하는 블로그 포스트를 게재한 바 있다. 최근 공개된 보고는 APT33 소행의 스피어피싱과 파괴적인 샤문(SHAMOON) 공격 간의 연관성을 나타냈으나 파이어아이는 이러한 주장을 독립적으로 입증할 수는 없었다.

파이어아이의 어드밴스드 프랙티스(Advanced Practices) 팀은 원격 측정과 적극적인 사전 예방 운영을 활용해 APT33의 가시성 및 파이어아이 고객에 대한 침입 시도를 지속해서 파악했다. 이러한 노력을 통해 파이어아이는 매니지드 방어가 식별하고 공격자가 임무 완수하기 전 방지한 여러 침입과 일치하는 운영 일정을 세울 수 있었다.

파이어아이는 내부적으로 개발한 유사성 엔진(similarity engine)을 사용해 침입 건의 연관성을 확인했다. 또 공개된 논의를 통해 파이어아이가 확인한 특정 공격자 인프라가 최근 있었던 파괴적인 샤문 공격과 연관이 있을 수 있다는 사실이 제기됐다.

파이어아이는 공격자 그룹과 활동의 잠재적 연관성의 관계를 측정하기 위해 내부적으로 개발된 유사성 엔진으로 파이어아이의 전문성을 강화한다. 이 엔진은 문서 클러스터링과 토픽 모델링 이론의 개념을 활용해 활동 중인 공격자 그룹 간의 유사점을 계산 및 발견하고 후속 분석을 위한 조사 단서를 개발한다. 파이어아이의 엔진은 엔지니어링 산업 내의 일련의 침입들 사이의 유사성을 확인했다.

파이어아이는 수많은 침입과 알려진 APT33 활동에서 이용할 수 있는 모든 유기적인 정보를 분석했다. 그 후 파이어아이는 두 건의 특정한 초기 침입이 단일 그룹의 소행이라는 어느 정도의 확신을 갖고 결론을 내렸다.

어드밴스드 프랙티스는 2017년에 확인된 APT33 활동을 기반으로 공격 타임라인을 재구성했다. 파이어아이는 해당 자료를 방지한 공격의 타임라인과 비교해 특정 기간 동안 툴 선택에 있어 주목할 만한 유사성을 포함하는 상황 중복이 있다고 판단했다. 파이어아이는 APT33이 이러한 침입들을 주도했다고 낮은 정도의 확신을 기반으로 판단하고 있다.

2017년 11월 중순 매니지드 방어는 엔지니어링 업계 내 고객을 타깃으로 한 활동을 확인, 이에 대응했다. 공격자는 탈취한 크레덴셜(credential)과 공공으로 사용 가능한 툴인 센스포스트(SensePost)의 ‘룰러(RULER)’를 활용했다.

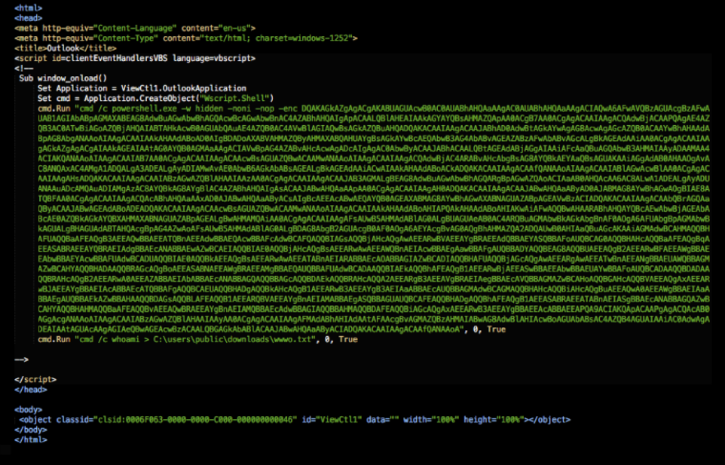

2018년 7월 중순에 매니지드 방어는 동일한 산업을 대상으로 한 유사한 위협 활동을 확인했다. 이 공격자는 탈취한 크레덴셜과 CVE-2017-11774(RULER.HOMEPAGE)를 활용해 코드 실행 및 지속을 위해 수많은 사용자의 아웃룩 클라이언트 페이지를 수정했다.

공격자는 이 지속 메커니즘을 이용해 공공으로 사용가능한 '.NET POSHC2' 백도어의 OS 종속 변종 및 새로 확인된 파워셸(PowerShell) 기반의 임플란트인 '파워튼(POWERTON, 자체 명칭)'을 다운로드하고 실행한다.

매니지드 방어는 신속한 개입을 통해 침입을 성공적으로 막을 수 있었다. 어드밴스드 프랙티스는 APT33이 적어도 2018년 7월2일부터 POSHC2를 사용하기 시작하고 2018년 내내 POSHC2를 사용했을 것으로 별도로 추정하고 있다.

만약 이러한 침입 중 관찰된 활동이 APT33과 연관되었다면 이는 매니지드 방어가 지속적으로 압박을 가할 때까지 파이어아이가 기존에 확인하지 못했던 고유의 공격 역량을 유지했을 가능성이 높음을 시사한다.

파이어아이는 APT33이 파괴적인 악성코드와 연계되어 있으며 중요한 인프라에 더 큰 위험을 제기한다고 보고한 바가 있다. 이러한 위험은 에너지 업계에서 뚜렷하게 나타나며 파이어아이는 지속적으로 그 타겟을 관찰한다.

이러한 타깃팅은 특히 석유화학 생산과 관련된 경제 성장과 경쟁 우위 확보에 대한 이란의 국가적 우선순위에 부합한다.

파이어아이는 이러한 공격자 그룹들이 사실 동일한 집단이라는 높은 확신을 얻을 때까지 독립적으로 추적할 것이라고 밝혔다. 기재된 각각의 침입 배후에 있는 공격자들은 필요에 따라 전용 임플란트 외에 공공으로 사용이 가능하지만 널리 알려져 있지 않은 툴과 기술을 사용하고 있다.

매니지드 방어는 다양한 산업과 공격자에 걸쳐 매일 침입 활동에 노출되는 권한을 지니며 이러한 최전방에서의 경험은 어드밴스드 프랙티스, FLARE(FireEye Labs Advanced Reverse Engineering), 파이어아이 인텔리전스의 지원을 받는다. 이를 통해 자사 고객사에게 정교한 수법을 사용하는 공격자에 맞서 필요한 모든 이점을 제공한다.

파워튼은 파워셸 기반의 백도어다. 파이어아이는 아직 유사한 코드 기반을 가진 공공으로 사용 가능한 툴을 식별하지 못했다. 이는 파워튼이 맞춤형으로 만들어졌다는 사실을 시사한다.

파워튼은 WMI 및 자동 실행 레지스트리 키(registry key)를 비롯한 여러 지속적인 메커니즘을 지원하도록 설계됐다.

C2와의 통신은 TCP/HTTP(S)를 통해 이뤄지며 C2와 주고받는 통신 트래픽에 AES 암호화를 활용한다. 파워튼은 일반적으로 후기 단계의 백도어로 활용되며 난독화된 여러 레이어다. 파이어아이는 POWERTON.v1과 POWERTON.v2로 각각 추적된 파워튼의 최소 두 가지 버전을 발견했다. 이중 POWERTON.v2는 명령 및 제어 기능이 개선됐고 비밀번호 해시를 버리는 기능이 통합됐다.

센스포스트의 '룰러'는 HTTP 프로토콜을 통해 이메일 애플리케이션 프로그래밍 인터페이스(MAPI) 또는 원격 프로시저 호출(RPC)을 익스체인지 서버와 상호 작용하도록 설계된 툴이다.

2017년 11월 중순 파이어아이는 WebDAV(Web Distributed Authoring and Versioning)를 통해 공격자 제어 IP 주소인 85.206.161[.]214.에 연결하는 단일 호스트에서 기존 아웃룩 메일에 의해 생성된 네트워크 활동을 확인했다.

공개된 보고는 이 활동이 최근 있었던 파괴적인 공격들과 관련이 있을 수 있음을 나타내고 있다. 파이어아이의 매니지드 방어(Managed Defense)는 파이어아이 당사가 APT33과 관련이 있다고 평가한 수많은 침입을 대응 및 방지해 왔다.

해당 공격자는 누구나 사용 가능한 공개된 툴을 침입 초기 단계에 활용하지만 파이어아이가 관측한 바에 의하면 파이어아이의 탐지를 우회하기 위해 나중 단계에서는 맞춤형 임플란트(implant)를 사용하는 것으로 나타났다.

지난 2017년 9월20일 파이어아이는 에너지와 항공우주산업을 대상으로 한 스피어피싱 활동을 상세히 기술하는 블로그 포스트를 게재한 바 있다. 최근 공개된 보고는 APT33 소행의 스피어피싱과 파괴적인 샤문(SHAMOON) 공격 간의 연관성을 나타냈으나 파이어아이는 이러한 주장을 독립적으로 입증할 수는 없었다.

|

파이어아이의 어드밴스드 프랙티스(Advanced Practices) 팀은 원격 측정과 적극적인 사전 예방 운영을 활용해 APT33의 가시성 및 파이어아이 고객에 대한 침입 시도를 지속해서 파악했다. 이러한 노력을 통해 파이어아이는 매니지드 방어가 식별하고 공격자가 임무 완수하기 전 방지한 여러 침입과 일치하는 운영 일정을 세울 수 있었다.

파이어아이는 내부적으로 개발한 유사성 엔진(similarity engine)을 사용해 침입 건의 연관성을 확인했다. 또 공개된 논의를 통해 파이어아이가 확인한 특정 공격자 인프라가 최근 있었던 파괴적인 샤문 공격과 연관이 있을 수 있다는 사실이 제기됐다.

파이어아이는 공격자 그룹과 활동의 잠재적 연관성의 관계를 측정하기 위해 내부적으로 개발된 유사성 엔진으로 파이어아이의 전문성을 강화한다. 이 엔진은 문서 클러스터링과 토픽 모델링 이론의 개념을 활용해 활동 중인 공격자 그룹 간의 유사점을 계산 및 발견하고 후속 분석을 위한 조사 단서를 개발한다. 파이어아이의 엔진은 엔지니어링 산업 내의 일련의 침입들 사이의 유사성을 확인했다.

파이어아이는 수많은 침입과 알려진 APT33 활동에서 이용할 수 있는 모든 유기적인 정보를 분석했다. 그 후 파이어아이는 두 건의 특정한 초기 침입이 단일 그룹의 소행이라는 어느 정도의 확신을 갖고 결론을 내렸다.

어드밴스드 프랙티스는 2017년에 확인된 APT33 활동을 기반으로 공격 타임라인을 재구성했다. 파이어아이는 해당 자료를 방지한 공격의 타임라인과 비교해 특정 기간 동안 툴 선택에 있어 주목할 만한 유사성을 포함하는 상황 중복이 있다고 판단했다. 파이어아이는 APT33이 이러한 침입들을 주도했다고 낮은 정도의 확신을 기반으로 판단하고 있다.

2017년 11월 중순 매니지드 방어는 엔지니어링 업계 내 고객을 타깃으로 한 활동을 확인, 이에 대응했다. 공격자는 탈취한 크레덴셜(credential)과 공공으로 사용 가능한 툴인 센스포스트(SensePost)의 ‘룰러(RULER)’를 활용했다.

2018년 7월 중순에 매니지드 방어는 동일한 산업을 대상으로 한 유사한 위협 활동을 확인했다. 이 공격자는 탈취한 크레덴셜과 CVE-2017-11774(RULER.HOMEPAGE)를 활용해 코드 실행 및 지속을 위해 수많은 사용자의 아웃룩 클라이언트 페이지를 수정했다.

공격자는 이 지속 메커니즘을 이용해 공공으로 사용가능한 '.NET POSHC2' 백도어의 OS 종속 변종 및 새로 확인된 파워셸(PowerShell) 기반의 임플란트인 '파워튼(POWERTON, 자체 명칭)'을 다운로드하고 실행한다.

매니지드 방어는 신속한 개입을 통해 침입을 성공적으로 막을 수 있었다. 어드밴스드 프랙티스는 APT33이 적어도 2018년 7월2일부터 POSHC2를 사용하기 시작하고 2018년 내내 POSHC2를 사용했을 것으로 별도로 추정하고 있다.

만약 이러한 침입 중 관찰된 활동이 APT33과 연관되었다면 이는 매니지드 방어가 지속적으로 압박을 가할 때까지 파이어아이가 기존에 확인하지 못했던 고유의 공격 역량을 유지했을 가능성이 높음을 시사한다.

파이어아이는 APT33이 파괴적인 악성코드와 연계되어 있으며 중요한 인프라에 더 큰 위험을 제기한다고 보고한 바가 있다. 이러한 위험은 에너지 업계에서 뚜렷하게 나타나며 파이어아이는 지속적으로 그 타겟을 관찰한다.

이러한 타깃팅은 특히 석유화학 생산과 관련된 경제 성장과 경쟁 우위 확보에 대한 이란의 국가적 우선순위에 부합한다.

파이어아이는 이러한 공격자 그룹들이 사실 동일한 집단이라는 높은 확신을 얻을 때까지 독립적으로 추적할 것이라고 밝혔다. 기재된 각각의 침입 배후에 있는 공격자들은 필요에 따라 전용 임플란트 외에 공공으로 사용이 가능하지만 널리 알려져 있지 않은 툴과 기술을 사용하고 있다.

매니지드 방어는 다양한 산업과 공격자에 걸쳐 매일 침입 활동에 노출되는 권한을 지니며 이러한 최전방에서의 경험은 어드밴스드 프랙티스, FLARE(FireEye Labs Advanced Reverse Engineering), 파이어아이 인텔리전스의 지원을 받는다. 이를 통해 자사 고객사에게 정교한 수법을 사용하는 공격자에 맞서 필요한 모든 이점을 제공한다.

파워튼은 파워셸 기반의 백도어다. 파이어아이는 아직 유사한 코드 기반을 가진 공공으로 사용 가능한 툴을 식별하지 못했다. 이는 파워튼이 맞춤형으로 만들어졌다는 사실을 시사한다.

파워튼은 WMI 및 자동 실행 레지스트리 키(registry key)를 비롯한 여러 지속적인 메커니즘을 지원하도록 설계됐다.

C2와의 통신은 TCP/HTTP(S)를 통해 이뤄지며 C2와 주고받는 통신 트래픽에 AES 암호화를 활용한다. 파워튼은 일반적으로 후기 단계의 백도어로 활용되며 난독화된 여러 레이어다. 파이어아이는 POWERTON.v1과 POWERTON.v2로 각각 추적된 파워튼의 최소 두 가지 버전을 발견했다. 이중 POWERTON.v2는 명령 및 제어 기능이 개선됐고 비밀번호 해시를 버리는 기능이 통합됐다.

센스포스트의 '룰러'는 HTTP 프로토콜을 통해 이메일 애플리케이션 프로그래밍 인터페이스(MAPI) 또는 원격 프로시저 호출(RPC)을 익스체인지 서버와 상호 작용하도록 설계된 툴이다.

2017년 11월 중순 파이어아이는 WebDAV(Web Distributed Authoring and Versioning)를 통해 공격자 제어 IP 주소인 85.206.161[.]214.에 연결하는 단일 호스트에서 기존 아웃룩 메일에 의해 생성된 네트워크 활동을 확인했다.

저작권자 © 파이낸셜신문 무단전재 및 재배포 금지